Kali Linux虚拟机配置流程及其在网络与信息安全软件开发中的应用

Kali Linux作为网络安全领域的权威工具集,在渗透测试、安全研究及软件开发中扮演着核心角色。通过虚拟机配置Kali Linux,能够在隔离、可控的环境中进行安全操作与软件开发,是网络与信息安全专业人员及开发者的基础技能。本文将详细介绍Kali Linux虚拟机的常见配置流程,并阐述其在网络与信息安全软件开发中的关键作用。

一、 Kali Linux虚拟机配置核心流程

- 准备工作与环境选择

- 获取Kali Linux镜像:从官方渠道(kali.org)下载最新的稳定版ISO镜像文件,确保文件完整性。

- 选择虚拟化平台:常用平台包括VMware Workstation/Player、Oracle VirtualBox或Hyper-V。选择时需考虑个人需求(如快照功能、网络配置灵活性)及主机系统兼容性。

- 主机系统资源评估:建议为Kali虚拟机分配至少2-4GB内存、20GB以上硬盘空间及2个CPU核心,以确保运行流畅。

- 创建与安装虚拟机

- 新建虚拟机:在虚拟化软件中创建新虚拟机,选择“Linux”类型及“Debian”版本,配置好预设的资源参数。

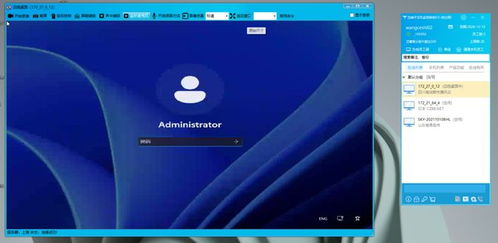

- 加载ISO镜像并安装:将下载的Kali ISO镜像挂载到虚拟光驱,启动虚拟机。在安装引导界面,通常选择“Graphical install”(图形化安装)或“Install”(文本安装)。

- 关键安装步骤:

- 分区:对于新手,选择“Guided - use entire disk”并设置LVM(逻辑卷管理)通常是安全便捷的选择。

- 用户设置:务必设置强密码的root用户及一个标准用户,增强基础安全。

- 软件包选择:在“Software selection”步骤,默认已选择“Kali Linux Default”工具集。开发者可根据需要额外勾选“Development”类目,以获取GCC、Python、Git等开发环境。

- 完成安装:安装GRUB引导程序至虚拟硬盘,重启后进入全新的Kali系统。

- 安装后的基础配置与优化

- 系统更新:首次启动后,立即执行

sudo apt update && sudo apt full-upgrade -y命令,更新系统及所有工具至最新版本。

- 安装增强功能(针对VirtualBox/VMware):安装对应平台的“Guest Additions”或“VMware Tools”,以启用共享文件夹、拖放文件、屏幕自适应调整等便利功能。

- 网络配置:

- 网络模式选择:根据使用场景配置虚拟网络。

- 桥接模式:虚拟机获取独立局域网IP,如同物理主机,便于与外部真实网络设备交互,适用于测试真实网络环境。

- NAT模式:虚拟机通过主机IP访问外网,外部无法直接访问虚拟机,提供基础隔离与上网能力。

- 仅主机模式:虚拟机与主机组成封闭内网,与外界完全隔离,适合构建独立的测试环境。

- 静态IP设置(可选):对于需要固定IP的测试或开发场景,可编辑

/etc/network/interfaces文件进行配置。

- 快照管理:在虚拟机处于干净、稳定状态时创建“快照”。在安装新软件、进行可能破坏系统的测试或开发前,创建快照,便于随时回滚到安全状态,这是虚拟机工作流中的最佳实践。

- 安全与个性化设置

- 更改默认密码:安装后首次登录会提示更改默认用户(kali)密码,务必执行。

- 启用SSH服务(按需):如需远程访问,运行

sudo systemctl enable ssh --now启动SSH服务,并考虑修改默认SSH端口、禁用root远程登录等强化措施。

- 安装常用开发工具:使用

apt install命令安装如VS Code、Docker、Python虚拟环境(virtualenv/pipenv)、各类编程语言SDK等,搭建完善的开发环境。

二、 虚拟机环境在网络与信息安全软件开发中的应用

配置好的Kali虚拟机不仅是攻击模拟平台,更是安全软件开发的理想沙箱:

- 安全的开发与测试环境:虚拟机提供了一个与主机系统隔离的沙箱。开发者可以在此安全地编写、测试可能具有破坏性的安全工具(如漏洞利用代码、网络嗅探器、密码破解工具),而无需担心影响主机或生产环境。快照功能允许快速重置环境,便于进行重复性测试和调试。

- 集成化的工具链与库:Kali Linux预装了海量的安全工具(如Metasploit、Nmap、Wireshark、John the Ripper)及其依赖库。开发者可以直接利用这些成熟的工具作为参考、模块或测试对象,加速开发进程。例如,开发一个自定义的扫描器时,可以调用或借鉴Nmap的库函数和扫描逻辑。

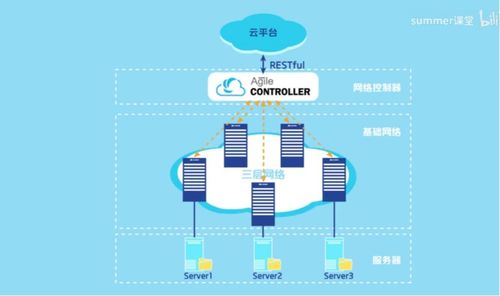

- 真实的网络仿真与测试:通过配置虚拟机的网络模式(特别是桥接或内部网络),开发者可以搭建包含多个虚拟机(如靶机、服务器)的微型测试网络。这为开发网络协议分析软件、入侵检测系统(IDS)、防火墙规则测试工具等提供了逼真的实验床。可以方便地捕获和分析网络流量,验证软件在真实网络交互中的行为。

- 漏洞研究与POC开发:Kali是漏洞研究和概念验证(PoC)代码开发的经典环境。开发者可以利用其中的编译环境、调试工具(如GDB、EDB)和反汇编器,分析漏洞样本,并安全地编写和测试漏洞利用代码。

- 持续集成与自动化:虚拟机镜像可以作为标准化的开发基础镜像,配合配置管理工具(如Ansible、Puppet)实现环境的快速复制和一致性部署。这对于团队协作和构建安全软件的自动化测试流水线(CI/CD)至关重要。

熟练配置Kali Linux虚拟机是进入网络空间安全领域的一项基本且关键的技能。一个配置得当的虚拟机环境,不仅为学习渗透测试技术提供了平台,更为网络与信息安全软件的开发、测试与验证构建了一个安全、可控、功能齐全的“数字实验室”。开发者应深入理解虚拟化网络的配置,并善用快照管理,以最大化这一环境的效能与安全性。

如若转载,请注明出处:http://www.jujiangshandong.com/product/33.html

更新时间:2026-02-24 01:15:36